Authentifizierung über LDAP/AD

Um das Lightweight Directory Access Protocol (LDAP) zur Authentifizierung bspw. an einen ActiveDirectory-Server (AD) zu verwenden, muss die Konfiguration von trax angepasst werden.

In der .env Datei im Stammverzeichnis von trax (bzw. unter Windows Server im environment-Verzeichnis) müssen folgende Parameter hinzugefügt bzw. angepasst werden:

| Name | Standardwert | Beschreibung |

|---|---|---|

AUTH_DRIVER |

Der verwendete Treiber zur Authentifizierung (für AD/LDAP ist hier ldap einzutragen) | |

LDAP_CONTROLLERS |

Die Netzwerkadresse (DNS-Name oder IP) des LDAP-Controllers Mehrere Controller können durch ein Komma separiert eingetragen werden |

|

LDAP_CONTROLLERS_PORT |

389 | Der verwendete Port des Controller |

LDAP_ENCRYPTION |

Die verwendete Verschlüsselung Gültige Werte: Ist kein Wert eingetragen, wird die Verschlüsselung anhand des Ports gewählt Port 389: keine Verschlüsselung Port 636: LDAPs Verschlüsselung (empfohlen, ssl) |

|

LDAP_BASEDN |

Der Base Distinguished Name für die LDAP Anfragen an den LDAP-Controller den die Benutzer-Objekte enthalten müssen | |

LDAP_DOMAIN |

Die Standard-Domäne für den Login. Meldet sich ein Benutzer ohne Angabe einer Domäne an, wird diese verwendet | |

LDAP_ADMIN_GROUP |

Benutzergruppe, die lokale Administrationsrechte auf trax hat. Konfigurationsrechte für Mandaten werden gesondert vergeben | |

LDAP_ALLOW_TRAX_AUTH |

false |

Interne trax Authentifizierung zulassen. Wird diese deaktiviert, sollte die Variable |

Beispiel:

# …

# LDAP Konfiguration

AUTH_DRIVER=ldap

LDAP_CONTROLLERS=domain-controller

LDAP_PORT=636 # ldaps verwenden

LDAP_BASEDN=cn=users,dc=company-domain,dc=local

LDAP_DOMAIN=COMPANY-DOMAIN

LDAP_ADMIN_GROUP=CN=trax-admins,CN=Users,DC=company-domain,DC=local

LDAP_ALLOW_TRAX_AUTH=false

Nach einem Neustart der Software (vgl. Installationsanleitung für Ihre Plattform) werden alle Authentifizierungsanfragen von trax an den LDAP-Controller gestellt.

Wird ldaps oder tls als Verschlüsselung verwendet, muss der Root-CA des LDAP-Servers vertraut werden. Wird eine selbst signierte CA verwendet, muss das Root-Zertifikat im Pfad storage/app/certs/ldap-root-ca.crt in der Trax-Installation hinterlegt werden.

Bereits vorhandene Benutzer-Accounts in trax sind nicht mehr verfügbar, sofern nicht LDAP_ALLOW_TRAX_AUTH auf true gesetzt wird.

Somit stehen auch lokale Administratoraccounts nicht mehr zur Verfügung.

Nutzer können durch Setzen der LDAP_ADMIN_GROUP zu lokalen Administratoren gemacht werden, wenn sie Mitglied der dort angegebenen LDAP-Gruppe sind.

Benutzergruppen in trax können mit Gruppen aus dem LDAP synchronisiert werden. Dies geschieht nach erfolgter Konfiguration automatisch bei jedem Login des Nutzers. Siehe Kapitel 3 Konfiguration der Benutzergruppen.

Konfiguration der LDAP Felder

In der Standardeinstellung verwendet trax das Feld samaccountname im LDAP-Verzeichnis zur Authentifizierung. Sollen sich Benutzer in trax bspw. mit ihrer Firmen E-Mail anmelden, kann das Feld umbenannt werden.

Die E-Mail-Adresse des Benutzers wird aus dem Feld mail und der vollständige Name des Benutzers wird aus dem Feld displayname entnommen.

Die Felder können mittels der Konfigurationsdatei .env gesetzt werden.

| Name | Standardwert | Beschreibung |

|---|---|---|

LDAP_FIELDS_ACCOUNT_NAME |

samaccountname |

Das Feld für die Authentifizierung |

LDAP_FIELDS_EMAIL |

mail |

Das Feld der E-Mail-Adresse |

LDAP_FIELDS_DISPLAY_NAME |

displayname |

Das Feld des vollständigen Namen des Benutzers |

Konfiguration der Benutzergruppen

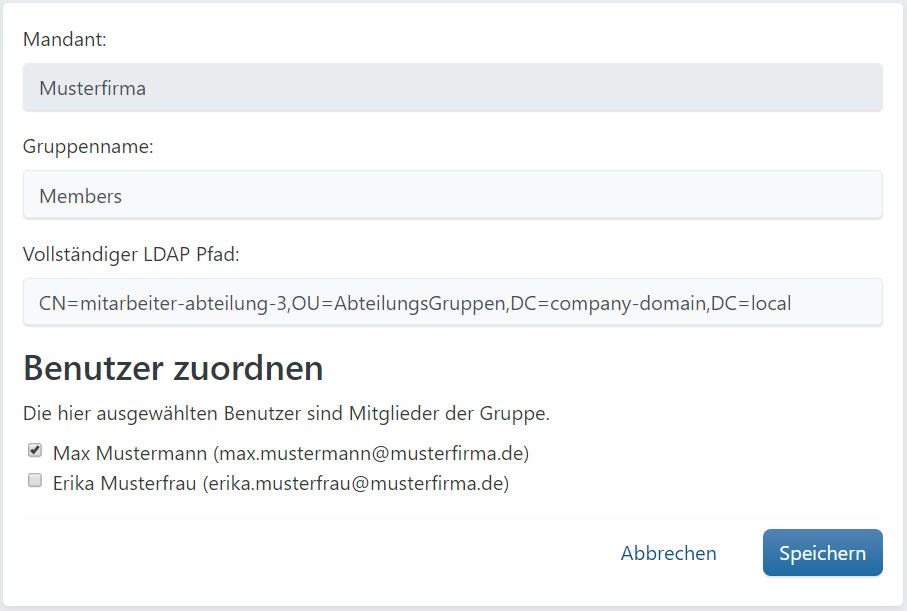

trax verwaltet konfigurierte LDAP-Gruppen automatisch. Wenn sich ein Nutzer anmeldet, wird seine Gruppenzugehörigkeit synchronisiert. Zur Verwendung von LDAP-Gruppen müssen diese in trax eingerichtet werden. Im Administrationsbereich von trax unter Gruppen existiert eine Spalte „Vollständiger LDAP Pfad“. Diese ist nach der Installation von trax leer. Wird eine Gruppe bearbeitet (Klick auf den Stift), gibt es die Möglichkeit diesen anzupassen:

Unter „Vollständiger LDAP Pfad“ wird der gesamte Name der Gruppe im Verzeichnis inklusive Base Distinguished Name benötigt.

Der Bereich „Benutzer zuordnen“ kann ignoriert werden, wenn die Benutzergruppen-Synchronisation aktiv ist. Die Zuordnung zwischen Gruppen und Benutzern wird in diesem Fall automatisch aus dem LDAP übernommen, wenn die Benutzer sich anmelden.

Deaktivierung der Benutzergruppen-Synchronisation

trax kann auch angewiesen werden, keine Synchronisation der Benutzergruppen mit dem LDAP-Verzeichnis vorzunehmen. In diesem Fall wird das LDAP lediglich als Benutzerverzeichnis verwendet, über das die Authentifizierung durchgeführt wird. Die Zuordnung der Benutzergruppen kann dann über TTS trax erfolgen. Zur Deaktivierung der Benutzergruppen-Synchronisation ist der folgende Eintrag in die Konfigurationsdatei .env aufzunehmen:

LDAP_SYNC_GROUPS=false